Si tuviera que resumir por qué ocurren la mayoría de ciberataques en una frase, sería esta: casi nunca es “mala suerte”. Es rutina. Rutina de ir dejando cositas sin revisar, de “luego actualizo”, de una contraseña que se repite, de un usuario que ya no debería existir… y de una copia de seguridad que, sorpresa, nunca se ha probado.

Yo soy Chabi Angulo, responsable de Seguridad Web en Azur360, y mi día a día suele parecerse poco a las películas. La mayoría de ataques efectivos se producen por una combinación de despistes y falta de procesos que, sumados, dejan la puerta abierta 24/7. La buena noticia es que cerrar esa puerta no requiere volverte paranoico, solo requiere método y prioridades.

En este artículo te voy a contar los errores más comunes que veo, por qué son peligrosos y qué puedes hacer (modo sencillo) para reducir el riesgo de forma realista.

EL PATRÓN REAL DETRÁS DE LA MAYORÍA DE INCIDENTES

Antes del listado, debes tener una idea clave, la mayoría de incidentes no empiezan con un “ataque perfecto”. Empiezan con una entrada barata: credenciales filtradas, un plugin abandonado, un correo de phishing que cuela, un acceso remoto mal expuesto. Y a partir de ahí, el atacante se dedica a probar, insistir y moverse por donde no debería.

En Azur360, cuando revisamos una web o el entorno que la rodea, lo que más se repite no es la falta tecnología, sino la falta higiene. Y la higiene no es glamourosa, pero funciona: autenticación fuerte, actualizaciones, permisos mínimos y copias que se puedan restaurar de verdad.

FACTOR HUMANO + FALTA DE PROCESOS

El factor humano no es “la culpa de la gente”. Es normal que trabajemos con prisas, con mil pestañas abiertas, con interrupciones. El problema aparece cuando la organización no pone barreras útiles: MFA obligatorio, revisiones mensuales, formación ligera y procedimientos simples.

Si no hay sistema, no pienses en «si va a pasar», piensa en «cuándo va a pasar».

QUÉ SE PIERDE DE VERDAD

Un ciberataque no es solo “se cayó la web”. Puede significar parón operativo, pérdida de datos, daños de marca, clientes enfadados y costes inesperados. Y si hay datos personales implicados, puede haber también responsabilidades y notificaciones. Por eso me gusta pensar en la seguridad como un seguro: no pagas para estar contento, pagas para que el día que pasa algo, no te arruine.

Una brecha de seguridad, con filtración de datos, puede acarrear denuncias y sanciones graves.

LOS 10 ERRORES MÁS COMUNES QUE FACILITAN UN ATAQUE

Aquí viene lo práctico: 10 errores típicos y cómo cerrarlos. No necesitas aplicarlos todos hoy. Pero si te tomas en serio los 3–4 primeros (los de mayor impacto), tu postura de seguridad mejora muchísimo.

CONTRASEÑAS DÉBILES O REUTILIZADAS

La contraseña “fácil de recordar” suele ser “fácil de adivinar” y la contraseña reutilizada es un billete directo al desastre cuando hay filtraciones. Si usas la misma clave en varios sitios, solo hace falta que uno caiga para que el resto se convierta en efecto dominó.

Solución simple: gestor de contraseñas + contraseñas largas + únicas. Y si una cuenta es crítica (correo, hosting, CMS, panel del proveedor), ni te lo pienses: contraseña fuerte y controlada.

RECURSOS

NO USAR MFA/2FA EN ACCESOS CRÍTICOS

Si me dieran un euro por cada vez que digo “activa MFA”, ya sería un jubilado rico. En serio, el MFA (doble factor) es de esas medidas que reducen riesgo de forma brutal por muy poco esfuerzo.

En mi prioridad personal, MFA está en el top; porque aunque alguien robe una contraseña, sin el segundo factor lo tiene bastante más difícil para entrar. Y eso, en el mundo real, corta muchísimos incidentes antes de que empiecen.

El MFA/2FA es tu mejor aliado contra ciberataques.

SOFTWARE / CMS / PLUGINS DESACTUALIZADOS

Esto es el “ya lo haré” de manual. Y es peligroso porque lo que para ti es una tarea pendiente, para un atacante es una oportunidad conocida: vulnerabilidades públicas, bots escaneando y probando, automatización 24/7.

Si utilizas un CMS (WordPress, Drupal, Joomla…), plugins, temas, librerías o servidor, necesitas un hábito: actualizar y retirar lo que esté abandonado. En seguridad web, un plugin muerto es como una ventana que no cierra bien: tarde o temprano entra aire, o algo peor.

CAER EN PHISHING E INGENIERÍA SOCIAL

El phishing ya no es “un príncipe nigeriano”. Es un correo que parece de tu proveedor, un mensaje del “CEO”, un aviso de factura, un enlace “de Microsoft” que te pide volver a iniciar sesión. Y funciona porque imita procesos reales.

Aquí no vale solo con “ten cuidado”. Vale con instaurar el hábito: verifica por otro canal cuando algo te mete prisa, te pide credenciales o te cambia un número de cuenta. Y si puedes, activa alertas y protección en el correo. La mejor defensa es combinación de tecnología + costumbre.

PERMISOS EXCESIVOS Y USUARIOS QUE NO DEBERÍAN EXISTIR

Este es un clásico silencioso: usuarios antiguos, cuentas compartidas, permisos de admin a quien no lo necesita. Es como dejar llaves maestras repartidas. Cuando reviso entornos, una parte importante del trabajo es aburrida pero salvadora: quién tiene acceso a qué y por qué.

Aplicación práctica: principio de mínimo privilegio. Cada persona, el acceso mínimo para hacer su trabajo. Y revisiones periódicas: altas, bajas, cambios de rol. Si alguien se fue hace 8 meses, su cuenta no debería estar “durmiendo”.

COPIAS DE SEGURIDAD SIN AISLAMIENTO

La copia de seguridad no es “tengo un backup”. Es “puedo restaurar cuando lo necesito”. He visto demasiadas veces la misma película: llega el problema y se descubre que la copia estaba corrupta, incompleta o accesible desde el mismo sistema comprometido.

Mi obsesión aquí es clara: backups aislados (idealmente con versiones) y restauración comprobada. No hay nada más estresante que un incidente y, además, no saber volver atrás. Si haces una sola cosa este mes: prueba una restauración. Te cambia la vida.

MEZCLAR LO PERSONAL Y LO PROFESIONAL

Trabajar desde el móvil personal o el portátil de casa no es “malo” por sí mismo. Lo malo es hacerlo sin reglas: dispositivos sin cifrar, sin bloqueo, sin actualizaciones, con apps raras, con cuentas mezcladas.

Si hay BYOD, pon un mínimo: bloqueo por PIN/biometría, actualizaciones, separación de cuentas, y si el tamaño lo justifica, gestión de dispositivos (MDM) o al menos un procedimiento de seguridad básico.

REDES Y ACCESOS REMOTOS INSEGUROS

Conectar desde una Wi-Fi pública sin protección, exponer accesos remotos a Internet, o abrir servicios “porque lo necesito ya” es jugar a la ruleta. Muchos ataques entran por accesos remotos mal protegidos.

Medida realista: si hay acceso remoto, que sea con MFA y con soluciones bien configuradas. Y si trabajas en movilidad, VPN o alternativas seguras. Aquí el error no es teletrabajar: es teletrabajar sin cinturón.

CONFIGURACIONES POR DEFECTO Y “PUERTAS ABIERTAS”

Paneles de administración expuestos, credenciales por defecto, servicios que no se usan pero están abiertos… En seguridad web, esto pasa más de lo que te imaginas: cosas que se instalaron “para probar” y se quedaron ahí.

La solución es un inventario mínimo: qué servicios hay, cuáles se usan, cuáles sobran. Cierra lo innecesario. Y lo necesario, protégelo bien. La superficie de ataque se reduce mucho con poda.

NO TENER UN PLAN DE RESPUESTA

Cuando algo va mal, lo peor es improvisar con nervios. Sin plan, se pierde tiempo, se pisan pruebas, se toman decisiones impulsivas y se agranda el problema.

No hace falta un manual de 80 páginas. Hace falta un plan simple: quién decide, a quién se avisa, cómo se aíslan sistemas, cómo se recupera, y qué proveedores llamar si hace falta. Y sí: practicarlo aunque sea “en seco” una vez al año.

MATRIZ RÁPIDA DE PRIORIDAD

Si estás pensando “vale, Chabi, pero no puedo hacerlo todo”, te entiendo. Yo tampoco voy a “todo” de golpe; voy a lo que mejor reduce riesgo con el mínimo esfuerzo. Cuando trabajamos con clientes, solemos priorizar por probabilidad e impacto: lo que más se repite y lo que más duele cuando pasa.

ALTO IMPACTO + ALTA PROBABILIDAD

Aquí entran, casi siempre: MFA, actualizaciones, control de usuarios/permisos y copias de seguridad verificadas. En mi experiencia, si estas cuatro patas están bien, el nivel general sube muchísimo. No te hace invencible, pero te hace resistente a lo común.

IMPACTO ALTO PERO MENOS FRECUENTE

Aquí pongo cosas como segmentación más avanzada, monitorización, hardening fino, simulacros más serios o mejoras de arquitectura. Son súper valiosas, pero si tu web está desactualizada y sin MFA, te estás comprando cerraduras de alta gama con la ventana del baño abierta.

CHECKLIST DE CIBERHIGIENE PARA EMPRESAS

Esta checklist está pensada para que sea sostenible. Seguridad no es una campaña: es una rutina. Y la rutina gana.

ACCESOS Y CUENTAS

Una vez por semana (o cada dos), revisa: cuentas nuevas, cuentas que sobran, admins innecesarios, y accesos “raros”. Yo siempre recomiendo que el correo y el panel donde se gestiona la web sean tratados como “cajas fuertes”: MFA, contraseñas únicas, y nada de cuentas compartidas.

ACTUALIZACIONES Y PARCHES

Reserva un rato fijo para actualizar CMS, plugins/temas, servidores y herramientas. Y si algo no se actualiza porque “da miedo romper”, eso no es un motivo para ignorarlo: es un motivo para planificarlo con entorno de pruebas o con soporte.

BACKUPS Y RECUPERACIÓN

Haz copias con versiones y, si puedes, con aislamiento. Pero sobre todo: prueba restauración. En Azur360, cuando alguien me dice “tenemos backups”, mi siguiente pregunta siempre es: “¿cuándo fue la última restauración real?”. Ahí se separa la teoría de la seguridad.

FORMACIÓN Y SIMULACROS LIGEROS

No necesitas un curso eterno. Necesitas hábitos: cómo detectar urgencias falsas, cómo verificar pagos, cómo manejar adjuntos, y a quién avisar. Un recordatorio mensual y un mini simulacro sencillo (por ejemplo, revisar un correo sospechoso) reduce muchísimo el phishing efectivo.

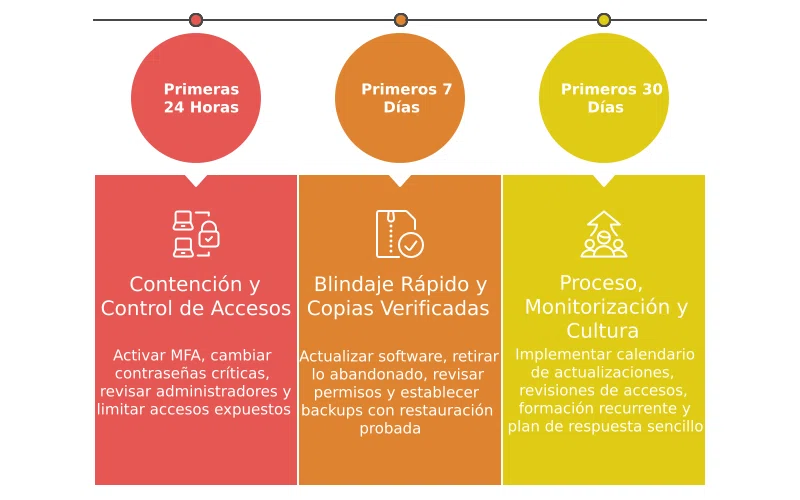

PLAN SIMPLE POR TIEMPOS

Si quieres un plan accionable sin complicarte, aquí va mi “paquete básico” por fases. Está pensado para empresas reales, con tiempo limitado, sin convertir la vida en una auditoría infinita.

PRIMERAS 24 HORAS – CONTENCIÓN Y CONTROL DE ACCESOS

Primero, corta el sangrado: activa MFA donde falte, cambia contraseñas críticas (con gestor), revisa usuarios administradores, y limita accesos expuestos. Si sospechas incidente, evita “toquetear” sin criterio: conserva evidencias, documenta lo que ves y busca apoyo técnico si no estás seguro.

PRIMEROS 7 DÍAS – BLINDAJE RÁPIDO Y COPIAS VERIFICADAS

Aquí es donde yo pondría el esfuerzo: actualizar todo lo actualizable, retirar lo abandonado, revisar permisos, y establecer backups con restauración probada. Si hay web, también miraría configuraciones: paneles, accesos, y servicios que no deberían estar al aire.

PRIMEROS 30 DÍAS – PROCESO, MONITORIZACIÓN Y CULTURA

En 30 días, la meta es convertirlo en sistema: calendario de actualizaciones, revisiones de accesos, formación ligera recurrente y un plan de respuesta sencillo. Y si el negocio depende mucho de la web, vale la pena sumar monitorización y alertas para enterarte antes de que el problema sea un incendio.

SEÑALES DE ALERTA

Parte de estar tranquilo es saber reconocer señales de compromiso. No para vivir asustado, sino para reaccionar a tiempo.

INDICADORES TÍPICOS DE COMPROMISO

En web: redirecciones raras, cambios que nadie hizo, picos de consumo, usuarios nuevos, plugins desconocidos, contenido inyectado, o caídas intermitentes. En correo: mensajes con urgencia, cambios de cuenta bancaria, enlaces que no cuadran con el dominio real, o peticiones de credenciales “porque sí”.

QUÉ NO HACER PARA EMPEORAR EL INCIDENTE

No borres todo por pánico. No reinicies a ciegas si necesitas pruebas. No compartas contraseñas por chat. Y no intentes “parchear” sin entender qué pasó, porque puedes dejar la puerta igual o peor. Si dudas, pide ayuda: es más barato actuar bien al principio que arreglar un desastre después.

PREGUNTAS FRECUENTES

¿CUÁLES SON LOS 3 ERRORES QUE MÁS CIBERATAQUES PROVOCAN?

Si tengo que elegir tres por frecuencia + impacto: sin MFA, software desactualizado y malas prácticas de contraseñas/usuarios. En mi experiencia, ahí se decide una parte enorme del riesgo real.

¿QUÉ ES MÁS PELIGROSO, CONTRASEÑAS O SOFTWARE DESACTUALIZADO?

Depende del contexto, pero ambos son entradas habituales. Si tu correo no tiene MFA, una contraseña filtrada puede ser letal. Si tu CMS tiene vulnerabilidades conocidas, el riesgo también es alto aunque tengas buenas contraseñas.

¿SIRVE EL ANTIVIRUS SI NO TENGO MFA NI BACKUPS?

Sirve, pero no sustituye lo básico. Antivirus sin MFA ni backups es como casco sin cinturón: ayuda, pero no es la base.

¿CADA CUÁNTO DEBO ACTUALIZAR?

Con frecuencia y con rutina. Lo ideal es un calendario fijo (semanal/quincenal), y aplicar parches críticos antes. El peor plan es “cuando me acuerdo”.

¿CÓMO SÉ SI MIS COPIAS DE SEGURIDAD FUNCIONAN?

Restaurando. Aunque sea en un entorno aparte. Si nunca restauras, no sabes si el backup es real o un placebo.

¿QUÉ HAGO EN LAS PRIMERAS 24 HORAS SI INTUYO QUE ME HAN ATACADO?

Asegura accesos (MFA/contraseñas), limita exposición, documenta lo que ves y busca apoyo técnico. La prioridad es contener y no destruir evidencias por impulso.

CONCLUSIÓN

Los ciberataques no se evitan con una “herramienta mágica”, se evitan con hábitos. Yo lo veo constantemente: cuando hay MFA, actualizaciones con rutina, permisos mínimos y copias restaurables, la mayoría de ataques comunes se quedan en intentos fallidos o en incidentes controlables.

Si quieres empezar hoy sin volverte loco, haz esto: activa MFA, actualiza lo que esté atrasado, limpia usuarios y permisos, y prueba una restauración. Con eso ya estás bastante por encima de la media. Y, si tu web es crítica para tu negocio, no lo dejes en “ya lo haré”: la seguridad web no es urgencia constante, es constancia inteligente.